Article disponible en podcast ici.

C’est la dernière nouvelle de la messe Apple 2022. L’entreprise lance son service passkey pour permettre à des sites internet d’utiliser les capteurs biométriques FaceID ou TouchID pour s’authentifier. L’objectif est clair : tuer les mots de passe.

Mais pourquoi vouloir tuer les mots de passe ? Est-ce une lubie californienne ? Les GAFAM ont-ils des arrière-pensées ?

Qui veut tuer les mots de passe ?

Un site internet gère des milliers d’utilisateurs, toutes les données sont regroupées dans un stockage commun appelé base de données. Le serveur doit donc faire le tri dans sa base entre chaque requête utilisateur. Or toutes les requêtes utilisateur se ressemblent !

Il est donc primordial d’authentifier l’utilisateur pour pouvoir sécuriser ses données. Depuis le début d’internet, on utilisait le paradigme d’un secret que l’on sait. Lors de votre inscription, vous donnez votre mot de passe au site, c’est le secret. Ensuite pour se connecter, il vous faut redonner ce secret.

Comme seuls vous et le site connaissez le secret, cette technique permet de vous authentifier avec certitude. Ou presque… Car avec le temps, on se rend compte que l’humain est très mauvais pour générer aléatoirement un secret et s’en souvenir. On se retrouve donc avec des utilisateurs qui utilisent des mots de passe faibles et réutilisés sur plusieurs sites.

Il faut savoir qu’une carte graphique moderne peut essayer de craquer 20 millions de mots de passe par seconde. Elle peut donc tester les 200 000 mots d’un dictionnaire 100 fois par seconde. N’importe quel mot de passe se basant sur un mot du dictionnaire y compris avec des variantes comme Marseill13! ou piano123?

En théorie, la méthode par mots de passe semble parfaite. En pratique, elle rend très facile le piratage des comptes utilisateurs, car les secrets imaginés par les humains ne sont en fait pas du tout secrets et facilement retrouvables par un ordinateur.

Au final, tout le monde veut la mort des mots de passe : les ingénieurs logiciels qui se retrouvent avec un casse-tête de sécurité sur les bras ; les utilisateurs qui en ont marre d’oublier leurs mots de passe et de les gérer ; les entreprises qui ne veulent ni freiner l’adhésion client avec trop de sécurité ni avoir des poursuites en cas de fuite de données.

Comment faire autrement ?

Depuis plusieurs années, le paradigme reposant sur une information que l’on sait se voit remplacer par un nouveau paradigme basé sur ce que l’on a, qui peut prendre plusieurs formes.

Utiliser un compte tiers

C’est le fameux « Se connecter avec Google ». L’authentification est déportée chez Google, ainsi il faut posséder un compte Google pour s’authentifier. On a donc un compte Google très sécurisé utilisé pour s’authentifier sur d’autres sites internet.

Capteur biométrique

Ce système est très présent sur les smartphones, notamment chez Apple avec son FaceID et TouchID. Ses capteurs servaient déjà à authentifier l’utilisateur pour déverrouiller son smartphone et s’authentifier dans des applications. Maintenant, Apple souhaite le rendre accessible aux sites web avec passkey.

Microsoft a quant à lui proposé la solution Hello pour ouvrir son ordinateur Windows grâce à son empreinte digitale ou son visage.

Code à usage unique

On utilise aujourd’hui l’authentification par mail ou SMS. Pour prouver que vous possédez bien ce mail ou ce numéro, le site web va vous envoyer un code unique, qu’il faudra recopier sur la page de connexion.

Clé USB FIDO

Bien moins connues et pourtant très pratiques, des clés USB spéciales appelées clé FIDO permettent de s’authentifier en ligne. Il faut brancher votre clé dans l’ordinateur lors de l’accès au site internet. Vous pouvez vous procurer l’originale haut de gamme (la Yubikey) ou des concurrentes moins chères.

Est-ce dangereux ?

Alors, d’un point de vue de la cybersécurité, toutes ces méthodes réduisent drastiquement le risque de se faire pirater via le mot de passe.

Mais si l’on regarde bien, avec le paradigme de ce que l’on a, on remarque que notre authentification repose sur un service externe. Là où avec le mot de passe, il n’y a que vous et le site web pour faire l’authentification. Maintenant, il va falloir un service tiers.

Avec le « Connecter avec… » ou le passkey et Hello, vous dépendez de Google, Facebook, Apple ou Microsoft à chaque fois que vous vous authentifiez en ligne. Même chose pour recevoir les codes, il vous faut garder votre mail et votre numéro de téléphone.

Seule la clé USB évite la dépendance, puisque le système est autonome, il n’a besoin que du site web et de vous pour fonctionner.

Conclusion

Un monde sans mots de passe reste un monde meilleur pour notre sécurité en ligne. Les GAFAM qui gèrent et sont responsables de milliards de comptes utilisateurs ont donc intérêt à mettre fin aux mots de passe.

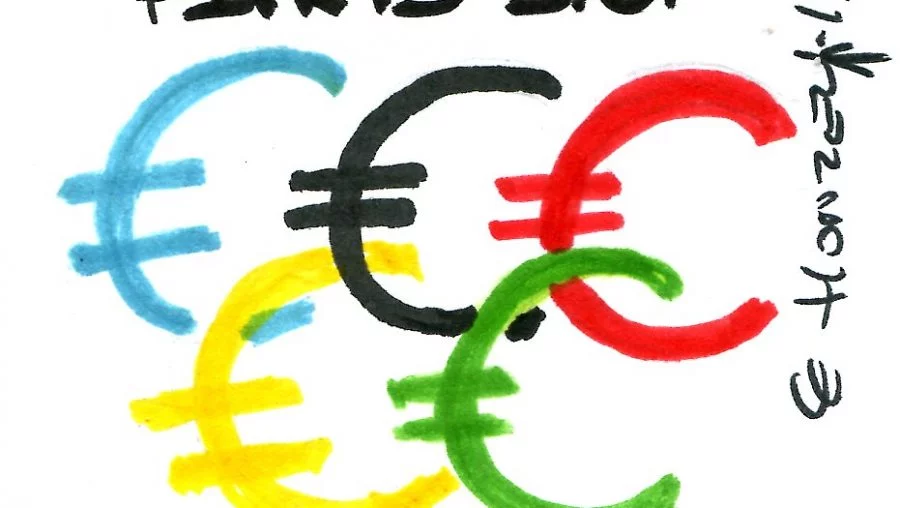

Il ne faut pas les prendre pour des enfants de chœur pour autant, chacun avance ses pions pour proposer sa technologie afin de rendre l’utilisateur encore plus dépendant d’eux.

Aussi, je recommande de se tourner davantage vers les codes par mails ou par SMS ainsi que la clé FIDO. D’autant plus que ces méthodes étant souvent disponibles simultanément, on se met donc à l’abri d’une trop grande dépendance à un service mail ou un opérateur téléphonique.

Cela fait des années qu’on nous promet la fin des mots de passe. En pratique on a toujours les mots de passe et on complète avec d’autres moyens comme ceux listés dans l’article. Je ne connaissais pas Yubikey. C’est pas donné mais cela semble très complet et très simple à l’usage. Et surtout c’est supporté par Google et Microsoft.

Je ne veux pas qu’une entité liée au deep state connivent US ou EU possède (officiellement, hors hack,) des données biométriques sur ma pomme. Simple et définitif.

Apple, Microsoft etc., avec tous leurs “software as service” et autres logiciels exclusifs pour accéder au contenu des appareils peuvent bouffer mes shorts en vinaigrette et s’étrangler.

J’abandonnerai toute activité électronique m’obligeant à fournir de telles données. A ce sujet je recommande à tous ceux qui le peuvent de ré-apprendre à se balader sans boulet électronique en poche.

Par contre je pourrais imaginer de payer pour un service d’ID fournissant une “clé” physique sur le modèle de ce qui se fait pour les cryptos.

Eh bien moi, je veux qu’en cas d’urgence le médecin puisse retrouver mon dossier médical même si je ne suis pas en état de le lui fournir. Et je me moque bien que les US ou l’UE puissent me reconnaître tant qu’ils ne peuvent pas usurper mon identité.