La cyber-propagande de Poutine en échec ! Une première victoire20220301053046

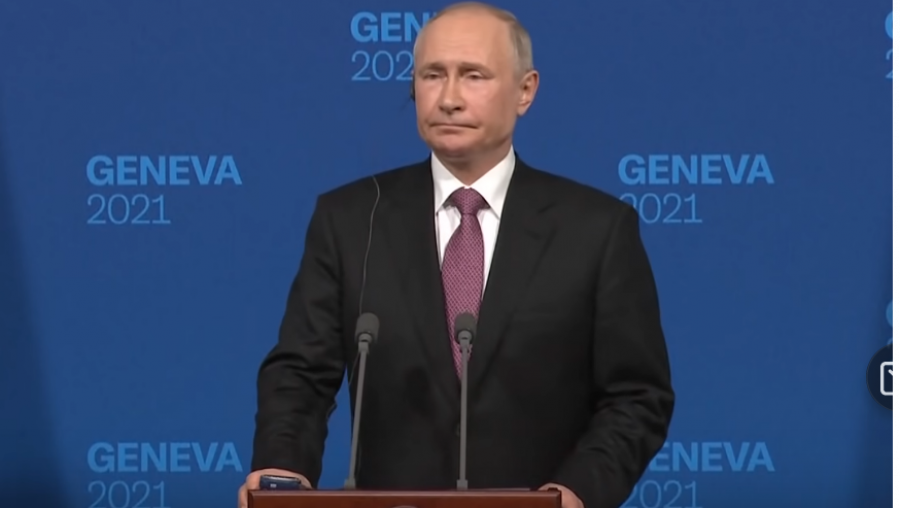

Biden-Poutine : quels progrès en matière de cybersécurité ?20210709045055

9 juillet 2021

Biden-Poutine : quels progrès en matière de cybersécurité ?

The Conversation

5 minutes

Cybersécurité : comment communiquer de manière sécurisée ? (1)20180226051505

26 février 2018

Cybersécurité : comment communiquer de manière sécurisée ? (1)

Philippe Guglielmetti

3 minutes

Corée du Nord : l’offensive des hackers au cœur du conflit ?20171215051504

15 décembre 2017

Corée du Nord : l’offensive des hackers au cœur du conflit ?

Auteur invité

2 minutes

Cette cyberguerre mondiale qui ne dit pas son nom20170210043547

Cyberattaques : comment lutter contre les hoaxCrash ?20170122051025

Internet des objets, eldorado pour les hackers ?20161014051529