Par Thierry Berthier.

C’est bien connu, l’ingénierie sociale fait feu de tout bois pour faciliter la diffusion de malware sur vos machines préférées et l’exemple qui suit nous le confirme une fois de plus. La société de cybersécurité Symantec vient d’identifier plusieurs campagnes malveillantes construites sur la peur et l’émotion suscitées par le virus Ebola. La nouvelle épidémie qui frappe actuellement l’Afrique de l’Ouest provoque une inquiétude mondiale légitime mais constitue aussi un vecteur d’attaque facilement exploitable par la cyberdélinquance. Symantec a observé quatre campagnes de cyberagressions couplées à des opérations d’hameçonnage s’appuyant toutes sur la peur d’Ebola.

Rudimentaire, la première campagne d’attaques s’appuie sur l‘envoi de courriels contenant un faux rapport sur la propagation de l’épidémie accompagnés du malware Trojan.Zbot.

La seconde campagne est plus sophistiquée : les attaquants envoient un courriel usurpant l’identité d’Etisalat, un fournisseur de services de télécommunications des Émirats Arabes Unis implanté en Asie, Afrique et au Moyen-Orient. Le mail propose en fichier joint une présentation de haut niveau sur le virus Ebola intitulée « EBOLA – ETISALAT PRESENTATION.pdf.zip ». Une fois ouverte, la pièce jointe déploie le malware Trojan.Blueso sur la machine victime de l’attaque.

Trojan.Blueso ne s’exécute pas seul, il est associé dans le fichier compressé au ver « W32.Spyrat » qui se déploie dans le navigateur de la cible et qui permet, entre autre, de collecter les données présentes sur la machine.

W32.Spyrat permet à l’attaquant de se connecter à la machine infectée, de prendre le contrôle de sa webcam et d’enregistrer les séquences vidéos, d’effectuer des captures d’écran, de créer et de lancer des processus sur la machine, d’ouvrir des pages web, de naviguer dans l’arborescence des fichiers, de les supprimer, de les télécharger, de scanner l’ensemble de la machine et de se désinstaller.

La troisième campagne d’attaque colle à l’actualité du virus puisqu’elle exploite l’espoir suscité par le traitement expérimental d’Ebola par le médicament Zmapp. Les attaquants envoient un courriel affirmant que le médicament Zmapp permet de vaincre Ebola et qu’il suffit de lire l’étude jointe pour connaître les derniers développements de ce traitement. Le fichier attaché contient le malware (Trojan) Backdoor.Breut

Enfin, la quatrième campagne s’appuie sur une opération de phishing usurpant l’identité de CNN.

Le courriel propose un article de synthèse sur la propagation du virus, les régions les plus touchées par l’épidémie, les précautions à prendre pour éviter la contagion et un lien vers un cas inédit de propagation.

Si l’utilisateur utilise le lien, il est redirigé vers une page qui lui demande ses identifiants de connexion puis effectue un retour vers la page d’accueil de CNN.

Cette série de campagnes démontre l’importance du choix initial de thématique du vecteur d’entrée pour l’attaquant. Elle doit être suffisamment pertinente pour faire baisser la garde de l’utilisateur.

En tant qu’attaquant, je parviendrai à déployer mes charges virales lorsque l’utilisateur jugera mon envoi admissible. Pour cela, j’ai intérêt à m’appuyer sur un événement à fort potentiel dramatique susceptible d’affecter ma cible. Une guerre lointaine a peu de chance de rendre mon message admissible.

Un tremblement de terre proche ou une épidémie terrible

- qui évolue rapidement,

- qui fait l’objet d’un flot d’informations continu,

- et qui peut raisonnablement m’atteindre

répond mieux aux critères suscitant la confiance.

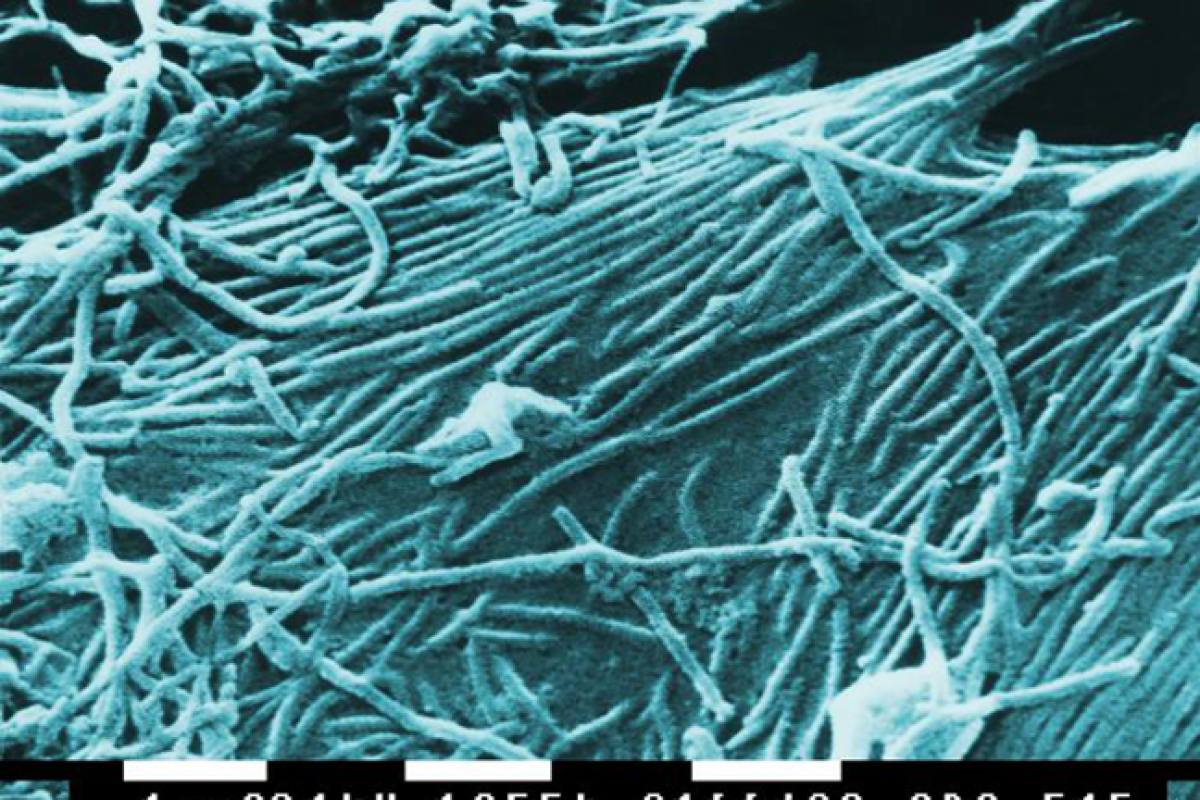

L’intensité dramatique, la proximité géographique et l’écho médiatique sont autant de marqueurs pour un attaquant spécialisé en ingénierie sociale. On soulignera enfin l’aspect « circulaire » et presque autoréférent de cette campagne de cyberattaques, un virus servant à injecter un cybervirus…

Source : http://www.symantec.com/connect/blogs/ebola-fear-used-bait-leads-malware-infection

Laisser un commentaire

Créer un compte